OSINT(Open Source Intelligence)

本文最后更新于 2025-12-16,文章内容可能已经过时。

⚠️ 核心风险提示:OSINT 活动极易触及法律红线。依据《个人信息保护法》等法规,并非所有公开信息都可随意收集使用。例如,通过「泄露数据库」查询密码哈希等行为,其数据来源的合法性本身存疑,处理此类信息存在极高法律风险。请务必确保您的全部操作,目的正当、范围合理、手段合法。

🤔 什么是 OSINT

OSINT(Open Source Intelligence),开源网络情报,一种情报收集的手段,是从公开来源进行数据收集。开源是指公开的、开源的来源,而不是隐蔽或秘密的来源。

🫥 谁会使用 OSINT

几乎所有人都能在一定程度上运用 OSINT。主要使用者包括:

-

执法部门:用于调查犯罪行为、搜集证据与线索。

-

信息安全专家与攻击者:在安全评估或攻击的初始「侦查」阶段,用于搜集目标信息。

-

企业机构:用于竞争分析、监测地缘政治与气候风险,或进行内部员工调查。

-

情报人员:用于背景调查、人员信息搜集与寻人等任务。

-

新闻记者:用于事实核查与深度调查报道。

-

普通个人与家庭:用于识别诈骗、验证信息真伪。在信息过载的当下,OSINT 能帮助我们有效辨别事实与虚构。

📜 OSINT 的合法边界

这是 OSINT 实践中最重要的一环。调查者与恶意黑客的根本区别在于对法律与道德的遵守。

-

合法边界:必须严格遵守所在地关于数据隐私、计算机使用和信息收集的所有法律法规。绝对禁止进行任何非法活动,如网络入侵、非法扫描、钓鱼攻击或未经授权的密码重置。

-

合同与准则:即使行为合法,也需遵守客户或雇主的内部准则,否则可能面临违约风险。

-

后果意识:越界行为不仅可能导致法律制裁(罚款、监禁)、职业声誉尽毁,其非法获取的「证据」在司法程序中也会被视为无效

在中国开展 OSINT 活动,除遵守一般法律外,需特别注意:

🛠️ 主要工具与能力概述

如今,有大量工具可用于 OSINT 实践,例如 CSILinux、Maltego、Google 高级搜索、各类新闻网站等。通过有效拼凑碎片化信息,我们能够在多个维度构建更完整的画像。

例如,从一个社交媒体账号(如微信、抖音、Facebook 用户名)出发,往往能关联到目标的其他动态;通过一个邮箱地址,结合泄露的数据库,可能追溯到其使用的密码哈希、常用密码模式,进而推断出用户的真实身份与地理位置。

本质上,OSINT 是对特定目标(个人、组织、地点或事件)进行公开信息收集与深度分析的过程。这些数据不仅能描绘目标本身,还可能揭示其社交网络与关联对象,从而逐步拼凑出更全面的认知图景。

应用场景举例:

-

企业管理与风险控制:企业可通过监测社交媒体,发现员工可能损害公司声誉的行为。例如,曾有肯德基员工因发布舔食产品的照片而被解雇。

-

个人安全与社交验证:在线上交友等场景中,个人可利用 OSINT 核实对方身份。例如,通过反向图片搜索验证照片真实性,或交叉验证个人信息,以防范诈骗及潜在风险。

-

网络安全与执法调查:在追踪网络攻击者、诈骗团伙时,OSINT 能帮助分析钓鱼邮件、虚假信息等线索,追溯其来源和关联网络。

通过 OSINT 可以获取的信息类型非常广泛,主要包括:

-

电子邮件、电话号码、住址

-

身份信息与背景资料

-

社交媒体账户及其发布内容

-

犯罪记录与诈骗关联信息

-

…以及其他各类公开数据。

👨💻 方法论与流程

我们可以做这样一张表来记录我们获取到的信息

| 日期 | 时间 | 证据类型 | 链接 / 文件名 | 文件类型 | 可靠性 | 备注 |

|---|---|---|---|---|---|---|

| 2023-10-26 | 14:30 | 社交媒体页面 | [URL] | N/A | B | 目标人物的公开主页,信息需交叉验证。 |

| N/A | 09:15 | 商业评论 | screenshot_bb.png | PNG | C | 关于关联企业的评价,真实性存疑。 |

| 2023-10-28 | 16:00 | 电话号码 | record_phone.pdf | F | 经拨打验证,号码已失效或错误,可能为陈旧数据。 | |

| 2023-10-29 | 11:20 | 个人资料 | info_list.pdf | B | 来自可信数据库,显示基础身份信息,吻合度较高。 |

-

日期 / 时间:记录信息发现的准确时间点,对于构建时间线至关重要。

-

证据类型:分类信息,如 Facebook 页面、商业评论、电话号码、个人资料等。

-

链接 / 文件名:直接引用信息来源或保存的文件名,确保可追溯。

-

可靠性评分:我对信息可信度的初步评估体系:

-

A:高度可靠,已核实。

-

B:高度可靠,但需进一步验证(可信度约 90-95%)。

-

C:可靠性不确定。

-

D:可靠性较低。

-

F:纯属谣言或无效信息。

-

-

备注:记录验证过程、变化原因或关键结论。例如,一个电话号码的可靠性从 B 降为 F,是因为拨打验证发现是空号。

第一步:明确调查目标与初始信息

任何调查的起点都是对两个核心问题的清晰定义:

-

调查目标:本次调查旨在解决什么问题?是进行个人背景调查、事实核查、追踪特定人员(如在逃罪犯、失踪人口),还是评估潜在威胁?

-

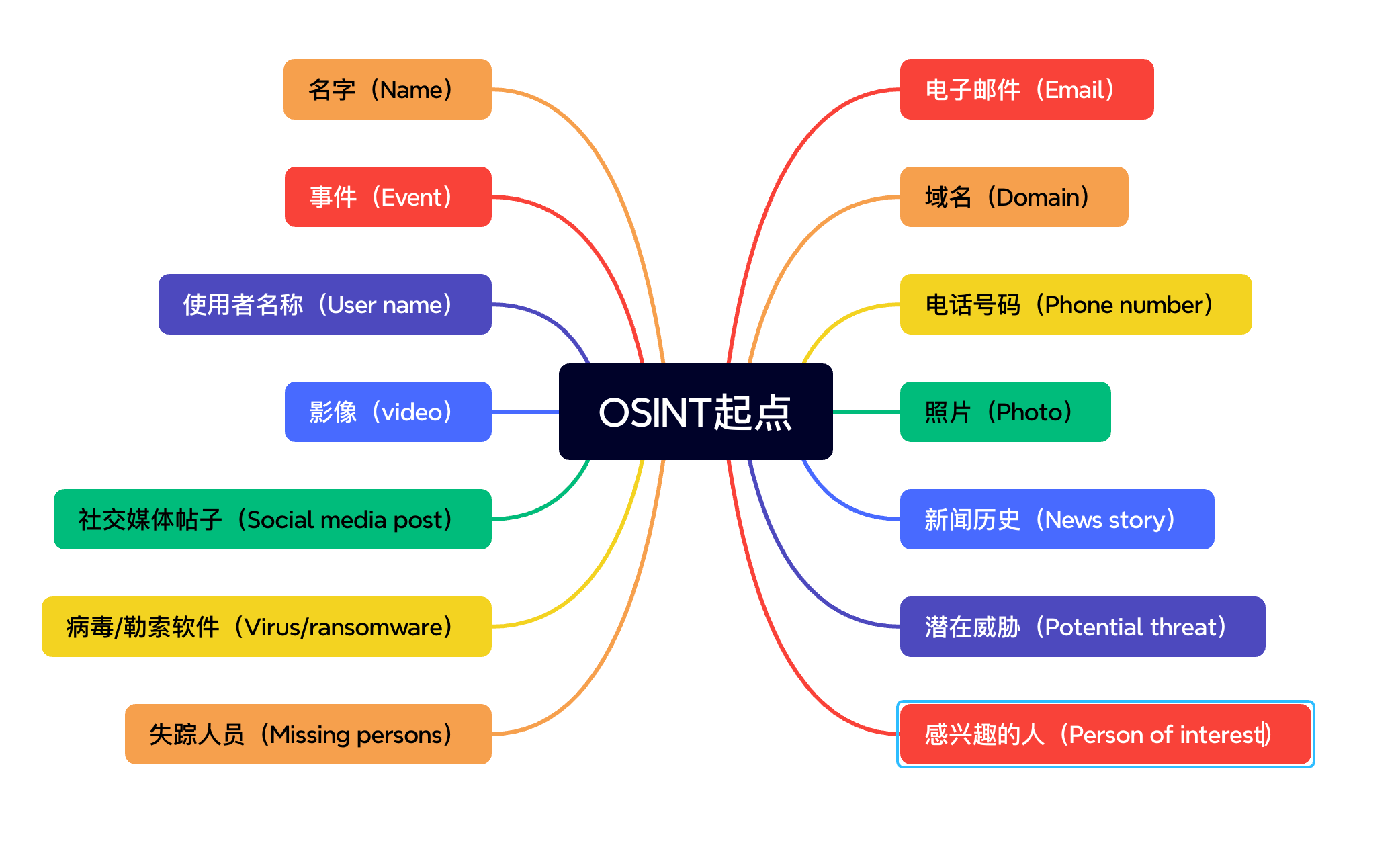

初始证据:我们手头已掌握什么信息?常见的切入点包括:姓名、用户名、电子邮件、电话号码、社交媒体帖子、图片、新闻事件、域名或任何可追溯的线索。

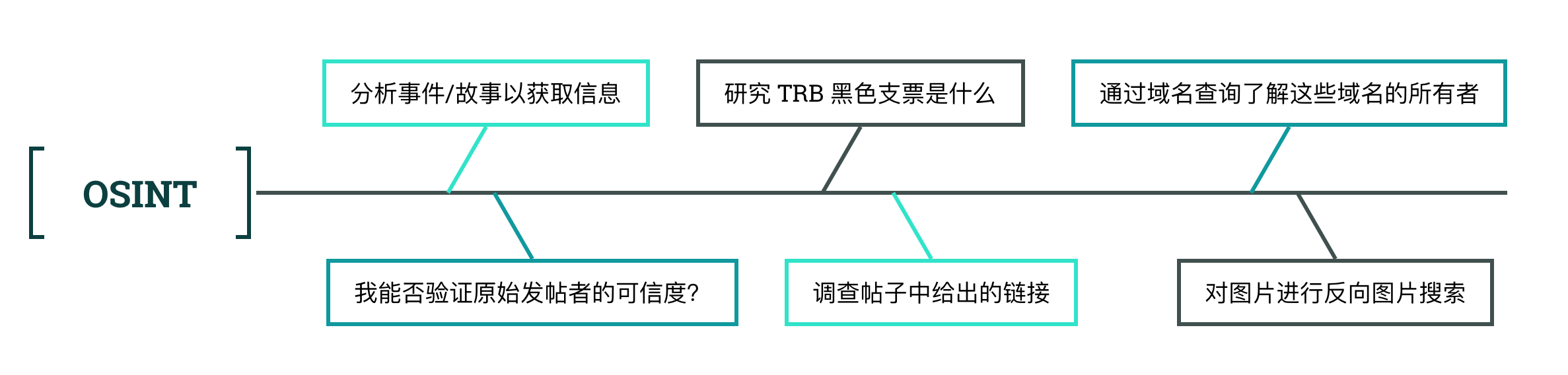

示例:若我们遇到一则声称「特朗普签署 TRB 黑色支票」的社交媒体帖子,并希望验证其真伪,那么该帖子本身即是调查的初始证据。

第二步:规划与执行系统化调查流程

制定并遵循一个结构化的步骤清单,是保证调查效率与结果可信度的关键。这不仅有助于节省时间,更能确保调查过程的严谨性,在需要作为证据提交时尤为重要。

针对上述示例帖子的调查,一个基本的步骤清单可能包括:

-

信息存档:记录发布账号详情、发布时间、完整内容文本,并完整保存帖子截图与原始媒体文件。

-

来源评估:分析发布者账号的可信度,包括其创建时间、关注网络及历史活动模式。

-

内容分析:细致检查图片是否存在不一致的阴影、模糊的边缘、扭曲的透视等数字篡改痕迹。

-

独立验证:

-

对图片进行反向图片搜索,寻找原始出处。

-

独立核实「TRB 黑色支票」的背景信息。

-

若帖子包含链接,进行域名查询(Whois)以了解注册者信息。

-

通过执行这些步骤,调查者很可能发现原图是特朗普在其他场合签署文件的照片,而「黑色支票」是后期添加的,从而判定该信息为伪造。

第三步:保持方法论上的灵活性

调查是动态的过程。新的证据可能导致调查方向改变。因此,将步骤清单视为一个灵活的指引而非僵化的程序至关重要,可根据需要随时增加或调整步骤。

工具选择建议:为提升效率,可以选择集成化工具环境如 CSI Linux,它预装了多种 OSINT 工具。您也可以基于 Debian 等系统自行定制调查环境。工具的选择应以最适合您的 workflow 为准。

CSI Linux:CSI Linux - Download

第四步:撰写专业调查报告

调查的最终产出应是一份结构清晰、论据充分的书面报告。无论提交对象是客户、管理层还是法律机构,专业的报告都能:

-

系统性地整合所有发现与证据链。

-

清晰呈现分析逻辑与最终结论。

-

作为正式的工作记录,提升调查活动的专业性与可信度。

报告内容通常应涵盖调查目标、采用的方法论、收集到的证据(附来源与可靠性评估)、分析过程及结论。

🧾 撰写专业调查报告

在 OSINT(开源情报)调查中,撰写专业报告不仅是调查的终点,更是衡量工作价值、确保结果可被理解与采纳的关键环节。一份结构清晰、论据充分的报告,是将海量碎片信息转化为 actionable intelligence(可操作情报)的核心。

OSINT 报告模版(英文):OSINT Report template.docx

第一章:调查的基石——事前约定

在调查启动前,一份明确的合同或工作说明书是专业性的首要体现,它能确保双方预期一致,避免后续纠纷。

-

核心要素:合同应明确调查主体与对象(你是谁,为谁调查)、调查目标与范围(查什么,不查什么)、交付物与时间线(具体报告、截止日期、关键里程碑)、联系人及紧急联络机制。

-

价值:它不仅规范了工作,也为后续报告中的「方法论」章节提供了依据,让客户清楚了解调查的边界与过程。

第二章:报告的双重视角——深度与广度

专业调查者通常需要准备两份侧重点不同的报告,以满足不同读者的需求:

「电梯演讲」原则:执行摘要应能在短时间内(如同乘电梯的间隙)让一位非技术人员理解发生了什么、有何影响以及下一步建议。

第三章:报告的核心构造

一份完整的报告(特别是技术报告)应遵循以下结构,确保逻辑严谨、证据可追溯:

-

概述 / 摘要:简述调查背景、目标、主要发现与核心结论。

-

调查方法与范围:说明信息收集的来源、工具、时间范围及遵守的法律合规框架。

-

详细发现(证据呈现):

-

证据矩阵:使用表格系统化记录每条信息,应包含:发现日期 / 时间、证据类型、来源 / 链接 / 文件名、可靠性评级、关键备注。

-

可靠性评级系统:必须定义并始终如一的评级标准,例如:

-

A 级:高度可靠,已核实。

-

B 级:高度可靠,待最终验证。

-

C 级:可靠性不确定。

-

D 级:可靠性较低。

-

F 级:谣言或虚假信息。

-

-

为何包含低可靠性信息:记录并驳斥明显虚假的信息,能证明调查的全面性与客观性,防止他人质疑「为何忽略此条」。

-

-

分析与结论:基于评级后的证据,拼凑事件全貌,得出逻辑清晰的结论。

-

附录:存放截图、原始数据、参考链接等辅助材料。

第四章:从发现到行动——提出建议

报告的最终价值在于驱动决策。根据调查性质,建议可能包括:

-

内部违规:建议人力资源部门介入,暂停涉事员工的系统访问权限。

-

商业风险:建议调整竞争策略,或对潜在威胁进行监控。

-

违法犯罪线索:建议客户将证据移交法律或执法部门,并采取紧急遏制措施(如切断网络访问)。

-

普遍性建议:总是建议客户就调查结果咨询法律顾问。

♟️ 保持客观

在 OSINT 调查中,技术工具的使用只是冰山一角,而隐藏在表面之下的,是调查者自身心智的清晰与纪律。克服个人偏见、保持绝对客观,是决定调查结果可信与否的基石。

一、偏见的来源:我们为何难以「空杯」入场?

在调查开始前甚至过程中,多种力量会无形中塑造我们的判断:

-

个人情感与预设立场:对调查议题(如涉及儿童、暴力犯罪等)的天然情绪,或对特定人物、群体的好恶,会让我们倾向于看到想看到的「证据」。

-

外部压力与期待:来自委托人、公众舆论或社交圈的压力,可能让我们潜意识里寻求符合他们预期的结论。

-

经验陷阱:过往类似案例的成功或失败经验,可能形成思维定式,导致我们忽视本次调查的独特性。

-

证实性偏差:这是最危险的认知陷阱——我们倾向于主动寻找、青睐和记住那些能证实我们既有假设的信息,而忽略或低估那些否定假设的信息。

二、偏见的危害:如何「毒化」一场调查?

一旦被偏见主导,调查将迅速偏离正轨:

-

选择性收集:只采集符合预设结论的「证据」,对矛盾信息视而不见。

-

扭曲性解读:对模糊信息做出有利于自身倾向的解释。

-

滋生错误信息:这正是网络谣言和虚假信息传播的常见心理机制——人们乐于传播那些印证自身世界观的内容,即使来源可疑、图片明显伪造。

-

最终产出失效:失真的调查结果将给委托人带来错误决策(如法律纠纷、误判人事),损害调查者的专业信誉,更重要的是,它掩盖了真相。

三、心智防御:如何构建客观的调查框架?

保持客观并非天赋,而是一套可训练的心智方法:

-

确立「证据导向」原则:从调查开始就明确:是证据引领结论,而非结论筛选证据。让自己的核心任务变为「让证据自己说话」。

-

主动进行「反方验证」:对于任何支持你初步判断的关键信息,必须刻意、严格地追问:「有哪些证据可能反对这个观点?」「这个来源有没有可能被误解或伪造?」这种自我质疑是专业性的体现。

-

实施系统化验证流程:无论信息是否符合预期,都必须通过独立、多重信源交叉验证。将「验证」设置为不可逾越的操作步骤,而非可选环节。

-

拥抱开放性与意外性:真相往往出人意料。专业调查者必须对「调查结果可能完全颠覆最初假设」这一可能性保持开放心态,并视其为工作常态而非失败。

-

管理客户预期:在调查开始前,就应与客户坦诚沟通:调查的目的是追寻基于证据的客观事实,这个事实可能与任何一方的初始期望不符。这是建立专业信任的关键一步。

核心要旨:OSINT 的真正力量,不仅在于从开源信息中发现了什么,更在于调查者能以多大程度的理性与审慎去处理这些发现。最高的专业境界,是让方法论战胜情绪,让证据战胜偏见。

如果你希望对某些特定类型偏见(如文化偏见、算法偏见)的规避做进一步探讨,我可以提供更详细的分析。